Muito além da programação 27/04/2017 08:15

Você programa, cria riquezas a partir do zero, faz outras pessoas aproveitarem, mas ainda não descobriu como aproveitar isso para si.

No curso Welcome to the Django você aprende sobre programação e muito além disso! Você aprende a como ser o protagonista da sua vida de programador!

"Ah, mas eu não curto muito Django! Meu negócio é [insira aqui sua linguagem do coração]"

O Django é só uma ferramenta. O curso, como a proposta diz, vai "muito além da programação". Te ajuda a ser mais eficiente e a desenvolver com mais autonomia.

Se inscreva e veja de cara 3 vídeos gratuitos.

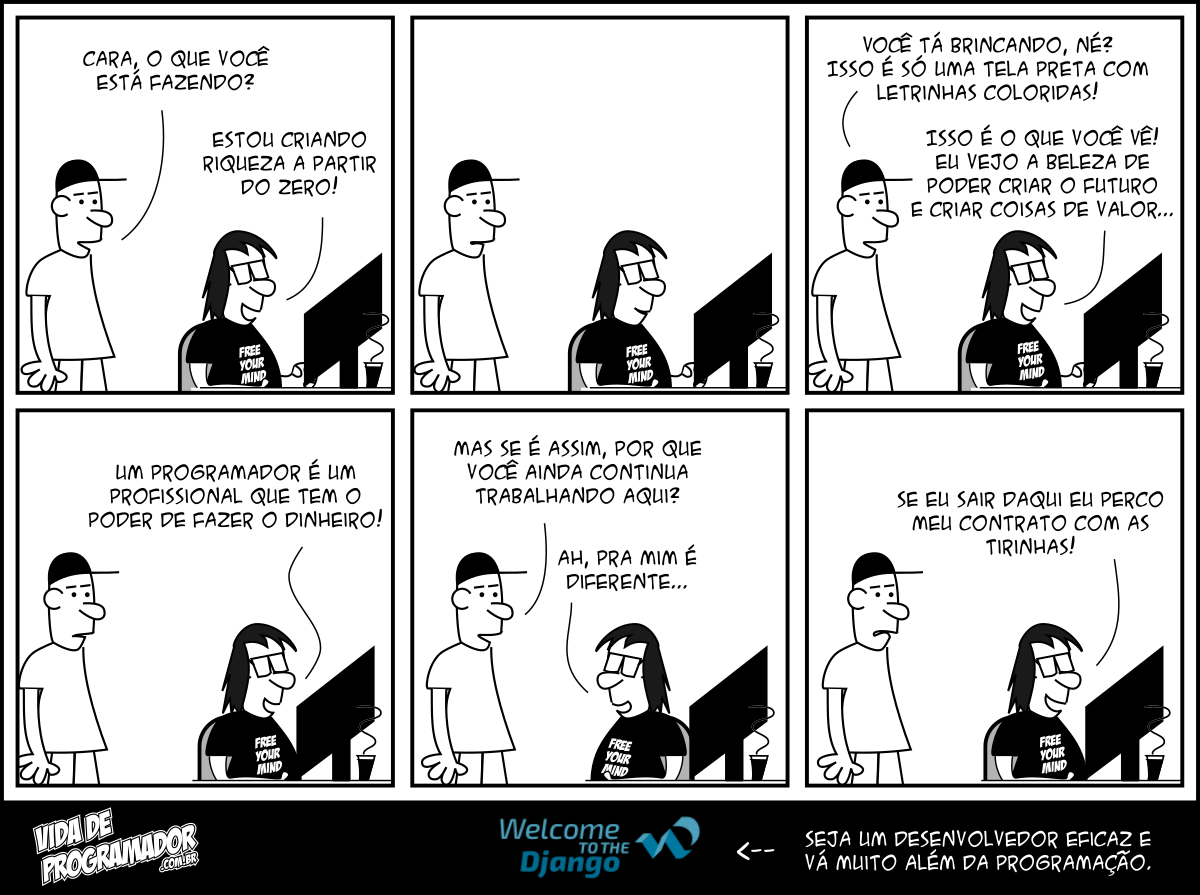

Amigo: Cara, o que você está fazendo?

Programador: Estou criando riqueza a partir do zero!

Amigo: Você tá brincando, né? Isso é só uma tela preta com letrinhas coloridas!

Programador: Isso é o que você vê! Eu vejo a beleza de poder criar o futuro e criar coisas de valor... Um programador é um profissional que tem o poder de fazer o dinheiro!

Amigo: Mas se é assim, por que você ainda continua trabalhando aqui?

Programador: Ah, pra mim é diferente... Se eu sair daqui eu perco meu contrato com as tirinhas!